פוסט קודם הכין את הרקע לדיון הזה על הגנה בשכבות. כזכור, בדוגמא ההיא, השומר סינן את הנכנסים לבניין, אך בתוך הבניין לא היתה לו בקרה על הפעולות שלהם. הדיון הזה יהיה בחלקו טכני. עם זאת, גם אם אין לך היכרות עם כמה מהמושגים והטכנולוגיות, לא נורא. זה לא ימנע ממך מלהבין את הצורך בהטמעת מספר שכבות של אבטחת מידע.

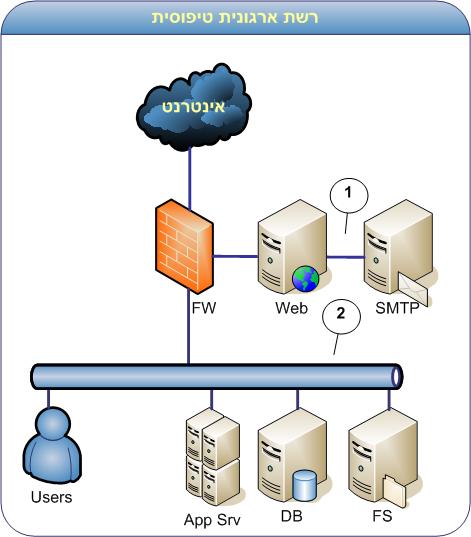

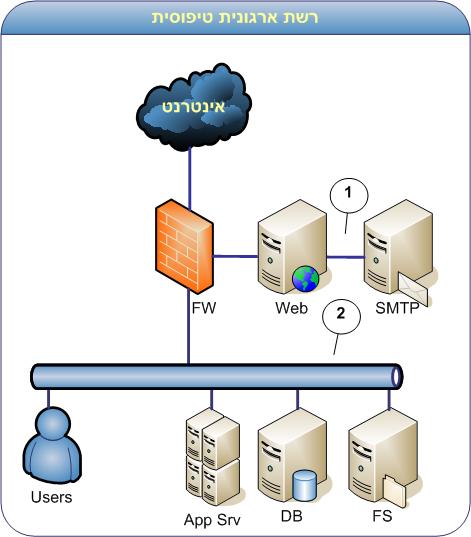

התפיסה הקיימת, לרוב בארגונים קטנים, כאילו Firewall (להלן FW) מספק פתרון אבטחת מידע מלא לרשת, עלולה להיות מוטעית. נבחן את הדוגמא בשרטוט 1. נאמר שמבנה הרשת מחולק לפי השרטוט ושה – FW מוגדר לאפשר תעבורה בפורטים 80, 25 בלבד לסגמנט המסומן: 1. לכאורה, הרשת מאובטחת בצורה אידיאלית. אז היכן הבעיה?

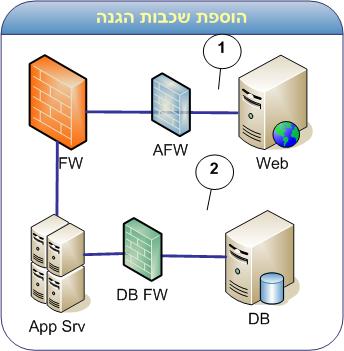

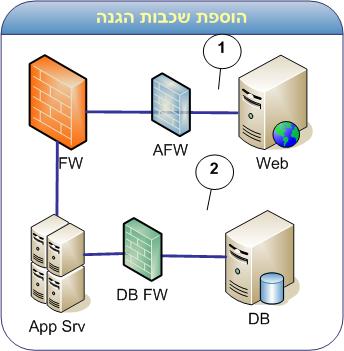

זוכרים את השומר שסינן באופן דומה את הנכנסים לבניין (גם נותני השירות הם פורט 80)? ה – FW אומנם מאפשר תעבורת Web (פורט 80), אך אין לו מושג מה מכילה תעבורה זו. אם ניקח התקפה ידועה בשם SQL Injection, אשר מזריקה קוד SQL לשדה קלט במסך, הקוד יעבור באופן 'חוקי' לסגמנט המסומן: 2, לכיוון שרת האפליקציה (APP Srv) ומשם לבסיס הנתונים (DB). ברגע זה, הפורץ השיג את יעדו וגנב מידע מה – DB. אז מה הפתרון? הטמעת שכבות הגנה. לצורך הדוגמא, נעשה זום לכמה רכיבים מהשרטוט ונתעלם מהשאר (שרטוט 2).

לאחר שהגענו למסקנה ש – FW לא מספיק. נוכל להוסיף שרת Firewall לשכבת האפליקציה (AFW) שיגן על שרת ה- Web מפני סוג התקפות כאלה ואחרות. נוכל להוסיף (במקום AFW או בנוסף) שרת Firewall לשכבת בסיסי הנתונים (DB FW). רכיבים נוספים אלה (השכבות הנוספות) אמורים למנוע התקפות בשכבת האפליקציה (Layer 7).

לסיכום, אבטחת מידע מושגת ע"י הטמעת שכבות רבות של הגנה. חלק משכבות אלה יהיו רכיבי הגנה רישתים בעוד ששכבות אחרות ימומשו באמצעים אחרים. חשוב לא להשאר נעולים בתפיסה שרכיב אחד ייתן מענה לכל צרכי אבטחת מידע.

CISO

אל תשאלו אותי איך זה קורה. אבל זה קורה.

אל תשאלו אותי איך זה קורה. אבל זה קורה.

), עיתונאים ונותני שירות הורשו להיכנס ע"י השומר.

), עיתונאים ונותני שירות הורשו להיכנס ע"י השומר.

תגובות אחרונות